今天看到了大量的CVE-2020-25078告警

发现里面都有个共同特征,请求头添加了:/config/getuser?index=0

度娘搜了一下发现,很,这是一个很有意思的D_Link设备的漏洞。

D-Link DCS-2200是一款监控摄像机,成像色彩为彩色是一款网络摄像机。

D-Link DCS系列通过访问特定的URL可以得到账号密码信息,攻击方可以直接进入利用漏洞得到账户密码直接进入后台。

首先在监控平台上发现大量关于D-Link的告警,点击查看详细信息,全部是对敏感目录的探测,敏感目录为:/config/getuser?index=0,告警类型为:D-Link DCS-2530L和DCS-2670L监控信息泄露漏洞(CVE-2020-25078)

影响范围大致如下:

通过fofa搜索:

app="D_Link-DCS-2670L"

从搜索结果来看,全都是海外用户在使用,推断上面的告警可能是来自黑产的扫描探测行为。

尝试访问,提示需要登陆:

尝试访问告警中的敏感路径:

/config/getuser?index=0

直接获得用户名/口令:

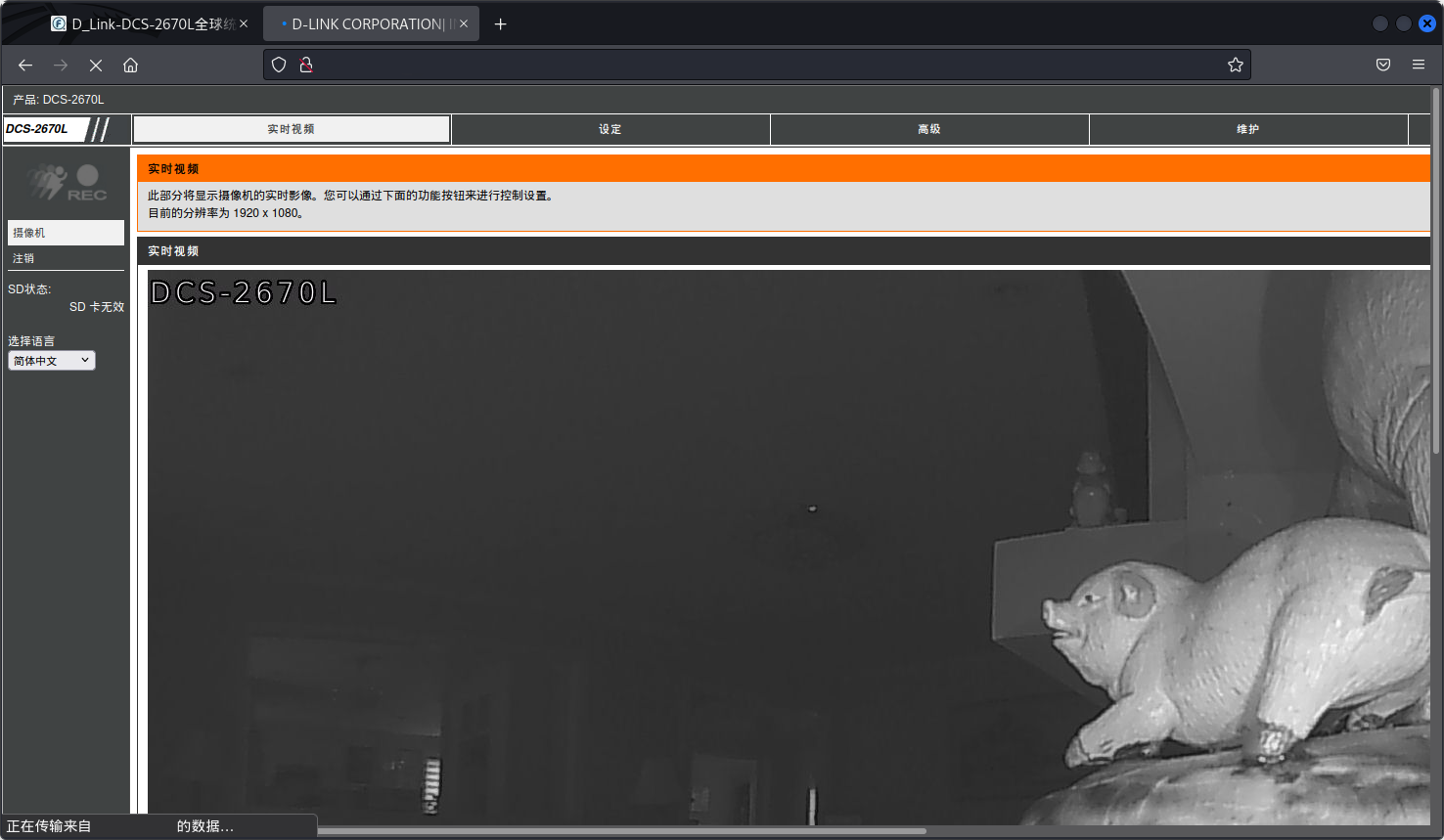

使用该用户名口令可直接登陆:

目前厂商已发布升级了D-Link DCS-2530L和DCS-2670L安全漏洞的补丁,D-Link DCS-2530L和DCS-2670L安全漏洞的补丁获取链接:

https://supportannouncement.us.dlink.com/announcement/publication.aspx?name=SAP10180

完毕!

玩归玩,闹归闹,别拿隐私开玩笑!